Daten sind im heutigen Marktumfeld das Um und Auf der Wettbewerbsfähigkeit. Sie bilden die Grundlage für eine zeitgemäße Steuerung eines Unternehmens, sind Rohstoff für datengetriebene Geschäftsmodelle und Währungseinheit im Wettlauf um Märkte.

Der Umgang mit Daten sollte der Bedeutung entsprechend geplant und organisatorisch verankert werden. Anweisungen und Leitlinien sind zu erstellen, die alle Phasen von der Datenentstehung, über die Datenverwaltung, Datennutzung bis hin zum Datenaustausch. überstreichen, und darauf abzielen:

- die Integrität der Daten sicherzustellen,

- den Schutz vertraulicher Daten abzusichern

- das Einhalten externer Anforderungen (Gesetze, Normen, Kunden) einzuhalten und

- die Zusammenarbeit in Teams durch Zugriff auf benötigte Daten zu fördern.

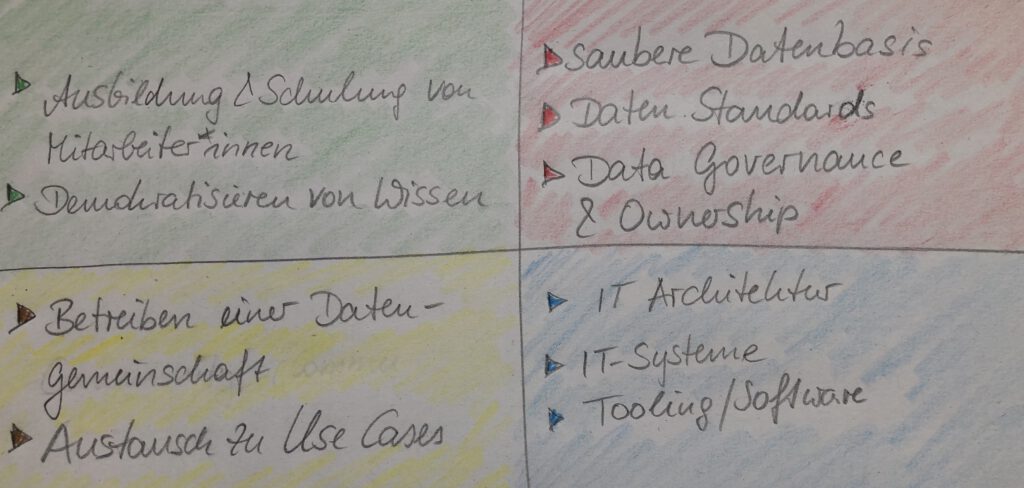

Die Umsetzung einer schlüssigen Datenstrategie stellt Unternehmen vor neue Herausforderungen; die aktuell herausforderndsten Themen sind in Abbildung 1 abgebildet

Es ist äußerst anspruchsvoll, all‘ diese Themen im Blick zu behalten und notwendige Maßnahmen zu identifizieren. SINAMONO empfiehlt: entscheiden Sie sich für die Einführung eines Informationssicherheits-Managementsystems (ISMS) nach ISO/IEC 27001:2013 und lassen Sie sich von fachkundiger Seite begleiten.

Die internationale Norm ISO/IEC 27001 beschreibt Anforderungen für die Einrichtung, Umsetzung, Aufrechterhaltung und fortlaufende Verbesserung eines dokumentierten ISMS unter Berücksichtigung des Kontexts einer Organisation. Darüber hinaus beinhaltet die Norm Anforderungen für die Beurteilung und Behandlung von Informationssicherheitsrisiken entsprechend den individuellen Bedürfnissen der Organisation. Sie bietet eine Methode zur systematischen Analyse und ermöglicht das Erkennen von Themen, die behandelt werden müssen, jedoch keinerlei praktische Umsetzungsvorschläge.

Daher schlagen wir vor, dass Sie sich von fachkundiger Seite begleiten lassen. SINAMONO bietet umfassende Unterstützung bei der Ausarbeitung und Implementierung einer an den Bedürfnissen Ihrer Organisation ausgerichteten und auf Ihrem QM – System aufbauenden Data Governance & Ownership Regelwerks. Im Tandem mit unseren Netzwerks-Partner DI Harald KAISS (www.kaiss.net) unterstützen wir Sie bei der Einführung eines ISMS nach Normen aus der Reihe ISO/IEC 1700X.

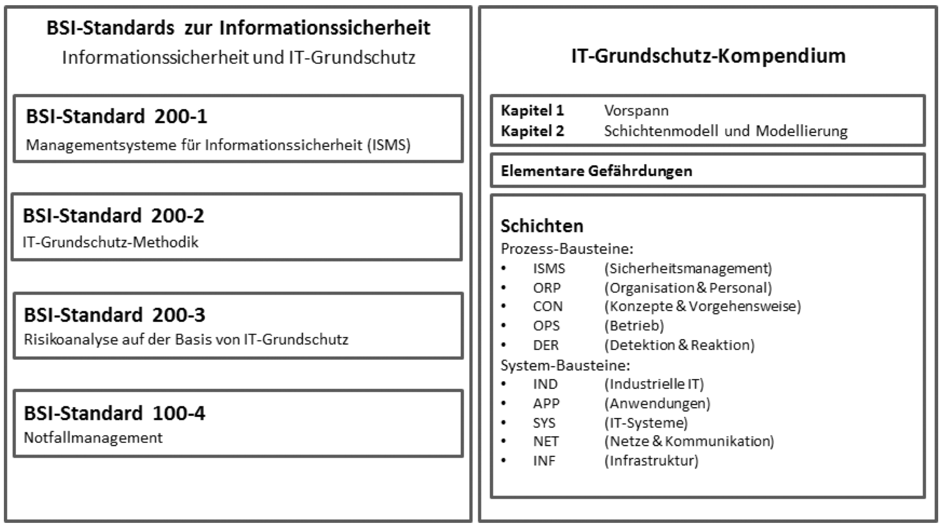

Wir orientieren uns dabei an der IT-Grundschutz-Methodik des deutschen Bundesamts für Sicherheit in der Informationstechnik (https://www.bsi.bund.de/DE/Themen/Unternehmen-und-Organisationen/Standards-und-Zertifizierung/IT-Grundschutz/BSI-Standards/bsi-standards_node.html).

Quelle: BSI-Standard 200-1 Management für Informationssicherheit (ISMS), Version 1.0, S.11

Die Publikationen BSI-Standard 200-1 und 200-2 informieren ausführlich zu Definitionen, Sicherheitsstrategie und Implementierungsmethoden. SINAMONO und insbesondere der Partner Harald KAISS stellen ihre Unterstützung bei der Implementierung eines ISMS nach BSI Standard 200-3: Risikoanalyse auf Basis von IT-Grundschutz, 200-4: Business Continuity Management und BSI-Standard 100-4: Notfallmanagement in den Vordergrund. Hier profitieren Sie als Kunde von der Erfahrung, können auf Struktur und Vorlagen zugreifen und erhalten Tipps zur effektiven Implementierung des ISMS in Ihre Organisation.

Lassen Sie sich fachkundig unterstützen. Wir moderieren Sie effizient durch den Prozess:

- Servicekatalog erstellen: Überblick über bestehende Infrastruktur, IT-Systeme und Services.

- Risikoanalyse durchführen: Ermittlung des Schutzbedarfs der Daten, Erstellung der Gefährdungsübersicht und Risikobewertung für den gesamten IT-Betrieb

- Reifegrad des IT-Systems einschätzen: Beurteilung in der Systematik der 10 Domänen des BSI- Grundschutzes auf Basis des bestehenden Maßnahmenkatalog, Beurteilung der Eignung der implementierten technischen und organisatorischen Maßnahmen zur Abwehr der Gefährdungen

- Sicherheitsstrategie anpassen: Maßnahmenkatalog erstellen für das erforderliche Schutzniveaus, Prozess zur kontinuierlichen Überwachung aufsetzen

- Überführung in den Betrieb: Überprüfen des Informationssicherheitsprozesses in allen Ebenen, Erstellen der notwendigen Dokumente, Informationsfluss sicherstellen, Durchführen der Schulungen in der Organisation und Dokumentation in Ihrem Qualitätsmanagementsystem

Die Erfahrung zeigt, dass das Hinarbeiten auf ein abschließendes Audit zusätzlich Motivation sein kann. Mit einem ISO/IEC 27001-Zertifikat können Sie nach außen sichtbar machen, dass die von ihnen umgesetzten Maßnahmen zur Informationssicherheit internationalen Standards genügen und das Vertrauen der Kunden in die Organisation stärken. Unser Portfolio schließt daher die Begleitung der Zertifizierung nach ISO/IEC 27001 ein. Wir moderieren interner Audits, organisieren das externe Audit und betreuen alle Vorgänge rundherum, damit Sie das Zertifizierungsaudit ISO/IEC 27001 auf Basis von IT-Grundschutz mit Bravour zu bestehen.